¿OS Millennial? ¿Borracho dices? No, estoy en plenas facultades, y sí, va en serio, y he aquí el motivo:

Si consideramos que la edad en la que un adolescente empieza a volverse consciente de que un ordenador es algo más que un juguete, esta edad es alrededor de los 15 años, o al menos esa era para las generaciones nacidas entre los ’80 y principio de los 2000s, las generaciones anteriores no tenían un tan fácil acceso a ordenadores, y las generaciones recientes ya no “nacen con una barra de pan bajo el brazo”, sino con un smartphone última generación con tarja plana bla, bla, bla…

Todo esto en que se resume: Windows 7 llegó en 2009, siendo el OS de los adolescentes nacidos a principios de los 90, considerado el “final” de la generación millennial, y los principios de las generaciones informatizadas, esas generaciones que parecen incapaces de vivir sin el móvil o el ordenador durante más de una hora. Si hacemos cuentas, esta generación, si disponían de acceso a un ordenador en casa, las opciones eran:

- Un todopoderoso Macintosh, de sus padres, que empleaba para hacer trabajos.

- Un Windows XP, que había sido el OS más popular hasta la fecha, pero comenzaba a quedarse atrás

- Un Windows Vista, uno de los mayores fracasos de Microsoft en lo referente a OS

- Lo último del mercado, y, si el equipo era relativamente nuevo, sería un Windows 7. Estable, accessible, personalizable… todo lo que esa generación deseábamos.

Y sí, soy de principio de los ‘90. Y lo digo desde mi experiencia personal, si bien tuve un Windows XP, heredado de un primo mayor que se acababa de comprar un PC nuevo, aparte de usarlo para trabajos u oír música, en una época donde internet no era muy popular aún, y los juegos estaban limitados por los componentes de la época. El primer equipo “bueno” y nuevo que tuve en mi posesión fué un Windows 7, y el primero que se compró en mi casa.

Esto implica que el primer ordenador que un adolescente (2009 – 199[0-8] = 11/20 años) tenía como verdaderamente suyo era o un equipo heredado o un Windows 7. Y, por desgracia, el pasado 14 de Enero, llegó el momento de decirle adiós.

Pero ahora, en un ámbito más serio, ¿cómo ha afectado esto a los profesionales?

La respuesta es simple, si no estaban preparados, es el apocalipsis informático.

Como alumno de Formación Dual, me he encontrado con una de las mayores pesadillas que se pueden tener: las últimas versiones actualizadas de algunos programas, sobretodo AntiVirus, han aplicado la lógica que muchos nos temíamos: Estando fuera de soporte oficial, a nivel empresarial ya no estará en funcionamiento. Pero, por desgracia, muchas empresas aún no han podido o querido actualizar sus sistemas, y las actualizaciones recientes han corrompido el equipo.

Un claro ejemplo: el pasado miércoles 5 de Febrero, hubo una gran actualización de Panda, combinada con una de las últimas actualizaciones que Windows 7 recibiría (ya no recibe actualizaciones de sistema, ni de seguridad) que por políticas de seguridad no se instaló en los equipos hasta hace poco, generó un caos en los equipos de la empresa:

- 1 de cada 4 equipos con Windows 7 dejaron de funcionar, habiéndose corrompido el sistema operativo de forma irreparable, siendo necesario formatear y reinstalar.

- 1 de cada 4 equipos con Windows 7 tuvieron problemas de arranque, habiéndose corrompido los ajustes de inicio de Windows.

- 2 de cada 4 equipos con Windows 7 funcionan “correctamente”, pero el rendimiento se ha desplomado. Si bien el equipo se inicia de manera estable, software que en Windows 10 funciona correctamente, y que se diseñó para Windows 7 (como Office 2010) comienza a fallar, o incluso a provocar errores repetitivos.

Esto se debe a que, si bien Windows 7 ya no recibe soporte, los programas puede que sí, Office siendo uno de ellos, y muchas veces las actualizaciones de los programas no son compatibles con el código de Windows 7, generando excesivos errores.

Mi recomendación, actualizar el equipo. Si el equipo es, físicamente, posterior a 2015, actualizar el OS a Windows 10 mientras el equipo aguante (el portátil desde el que estoy actualmente escribiendo esto tenía Windows 7, e iba lento en algunas situaciones, como al apagarse, llegando a tardar algunas veces varios minutos, ahora con Windows 10 se apaga en comparación de forma casi instantánea). Si el equipo es anterior, puede que Windows 10 no mejore la situación, mi recomendación es pensar en un equipo nuevo, aunque, si se usa para trabajar con editores de texto, imágenes u otro software genérico, puede que Linux sea la respuesta para devolver vida a ese equipo que empieza a pedir auxilio.

Andoni Alday Lara

SAMJJI

Enlace Larburu

Enlace Larburu

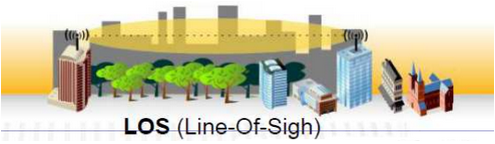

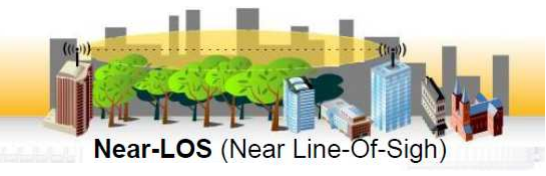

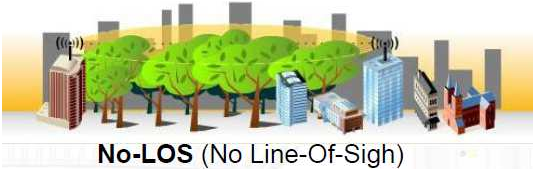

instalación domótica instalado en mi propio hogar. Anteriormente os comenté cómo había acoplado el dispositivo Echo dot de alexa, actualmente, mi vivienda dispone de varios sensores de movimiento vía radio, instalados en los armarios que facilita la búsqueda de cualquier tipo de utensilio, prenda, complemento, etc, en la penumbra de la noche. Dispositivos baratos y sencillos de instalar, y prácticamente de un consumo 0, puesto que se alimentan con pilas.

instalación domótica instalado en mi propio hogar. Anteriormente os comenté cómo había acoplado el dispositivo Echo dot de alexa, actualmente, mi vivienda dispone de varios sensores de movimiento vía radio, instalados en los armarios que facilita la búsqueda de cualquier tipo de utensilio, prenda, complemento, etc, en la penumbra de la noche. Dispositivos baratos y sencillos de instalar, y prácticamente de un consumo 0, puesto que se alimentan con pilas.